UserGate будет развивать uFactor

Российский разработчик экосистемы ИБ-решений и микроэлектроники UserGate провел в «Кибердоме» «Секретную сессию», на которой рассказал об особенностях обеспечения информационной безопасности компании, новом направлении uFactor, провел сессию об объединении экспертизы различных компаний, а также поделился болями организации SOC.

Пресс-брифинг о uFactor

Перед непосредственно «Секретной сессией» прошел еще более секретный брифинг о uFactor — на нем выступили директор UserGate uFactor Дмитрий Шулинин, директор по развитию бизнеса UserGate Эльман Бейбутов, и архитектор информационной безопасности и vCISO UserGate Дмитрий Овчинников.

Эльман Бейбутов рассказал, как зародилась экосистема UserGate SUMMA. Было решено, что продукты и технологии должны быть дополнены двумя крупными подразделениями, которые позволят их внедрять и эксплуатировать.

Первым из них стала UserGate uAcademy — это образовательное подразделение, создающее курсы, большое количество образовательных программ по информационной безопасности, ведущее работу с вузами для подготовки собственных специалистов со студенческой скамьи.

Вторым стало направление UserGate uFactor. В 2023 году в UserGate был создан мониторинговый центр — подразделение, отвечавшее за помощь клиентам в выявлении инцидентов на основе собственной экспертизы. Спустя два года количество сотрудников центра выросло в два с половиной раза, сегодня за счет данного направления удается реализовывать коммерческие проекты, и уже до конца 2025 года планируется нарастить штат до 60 человек, чтобы масштабировать успех. В настоящее время uFactor представлен тремя направлениями, в которых работает 13 команд от Санкт-Петербурга до Иркутска.

Первый блок составляет продуктовая экспертиза, включающая в себя знания и опыт подразделений, формирующаяся на анализе угроз, трендах атак и позволяющая создавать сигнатуры и правила. Она включает в себя наборы экспертизы NGFW, правила SIEM и правила WAF.

Второй блок uFactor — услуги, которые может предоставить компания: аудит информационной безопасности компании, консалтинг по построению процессов и архитектуры, расследование инцидентов, а также учебные курсы и тренинги.

И третий блок uFactor — непосредственно обеспечение безопасности, это предоставление готовых сервисов, SOCaaS. Сюда входят мониторинг и оповещение, взаимодействие с ГосСОПКА (Государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации), и доступ к личному кабинету.

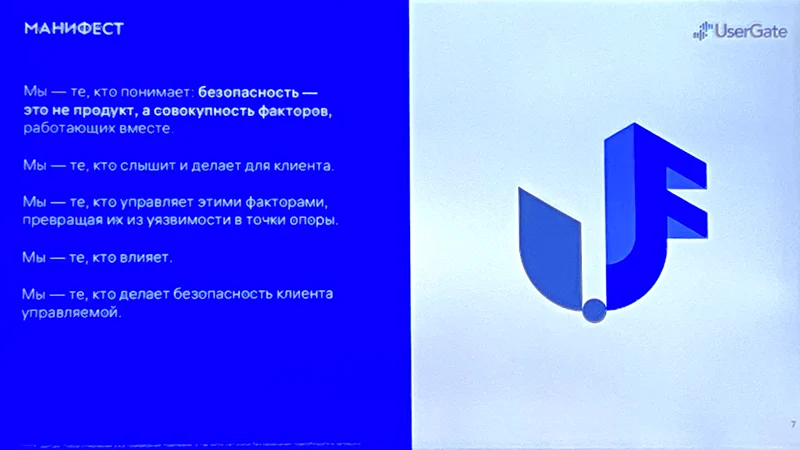

Направление uFactor создано для того, чтобы обеспечивать безопасность клиентов посредством не одного продукта, а целой совокупности различных факторов, работающих вместе, сделать безопасность управляемой, при этом видя и слыша потребности клиента. В контексте информационной безопасности и названия направления, фактор означает влияние, условие, от которого зависит безопасность, запускающее процессы и создающее устойчивость.

Манифест uFactor, кадр из презентации

Фото: Елизавета Клейн / ICT-Online.ru

Архитектор ИБ и vCISO UserGate Дмитрий Овчинников рассказал о проблематике информационной безопасности в компаниях: из-за недостаточного покрытия сети агентами и детекторами, отсутствия правил корреляции, а также теневых информационных технологий ИБ, подразделения не видят угроз, а следовательно, не могут на них своевременно среагировать. Также компании не успевают отслеживать новейшие технологии злоумышленников: новые инструменты, наличие уязвимостей нулевого дня, а также продажи готовых сценариев и доступов, соответственно, они даже не пытаются детектировать подобные угрозы. Решением становится предоставление комплексной защиты: максимальное затруднение действий злоумышленников, повышение скорости реакции, уменьшение слепых пятен и работа с активами и процессами компании.

«В последние годы мы наблюдаем усложнение процессов не только в ИТ, но и в информационной безопасности: чем больше систем существует в компаниях, чем сложнее бизнес-процессы, тем больше появляется разного рода уязвимостей и вызовов. Кроме того, мы живем в постиндустриальную эпоху, где особую важность имеют не столько технологии, сколько способность их созидать. А для этого нужны люди — соответствующие специалисты в штате», — делится Дмитрий Овчинников и уточняет, что именно из таких профи и формируется штат UserGate.

Архитектор ИБ UserGate uFactor vCISO UserGate Дмитрий Овчинников

Фото: Елизавета Клейн / ICT-Online.ru

Секретная сессия: Пленарная дискуссия

Открывая секретную сессию, вице-президент по продажам и маркетингу компании UserGate Михаил Пеньковский отметил, что сегодня недостаточно просто создавать продукты и заниматься образованием и обучением заказчиков, важно добавлять к этому постоянно обновляемую экспертизу компании. О том, как получать действительно всеобъемлющую экспертизу на фоне ежедневно появляющихся новых угроз, поговорили участники дискуссии.

Операционный директор компании «Мультифактор» Виктор Чащин рассказал об успешном технологическом партнерстве компании с UserGate, образовательных программах «Мультифактора», а также отметил, что внешний аудит ИБ не ангажирован, в отличие от внутреннего, и не боится вслух говорить об уязвимостях компании.

Участники пленарной дискуссии

Фото: Елизавета Клейн / ICT-Online.ru

Директор департамента по работе со стратегическими партнёрами «Группы Астра» Кирилл Синьков рассказал о том, что безопасность в ОС Astra Linux организована на уровне ядра, сложностях интеграции с точки зрения лицензирования, важности стандартизации кода для того, чтобы предотвращать его подмену, а также о важности внешних проверок безопасности компании с помощью пентестов и Bug Bounty.

Заместитель директора по развитию бизнеса АйТи Бастион Константин Родин отметил, что заказчику сложнее организовать интеграцию продуктов разных вендоров друг с другом, чем взять готовые решения, поэтому зачастую на рынке выигрывают вендоры, которые заранее подготовились и провели интеграцию самостоятельно, даже если решения конкурируют друг с другом. А уже потом, когда рынок достигнет зрелости, по мнению спикера, начнется война экспертиз команд. О возможности появления консорциума по ИБ спикер высказался так: создание такого консорциума потребует четко прописанных правил — какой именно слой информации будет передаваться, и предположил, что грамотная организация позволит такому консорциуму развиваться достаточно динамично.

Консалтинговый подход к ИБ

Архитектор ИБ и vCISO UserGate Дмитрий Овчинников в своем выступлении отметил тренд на практическую безопасность с использованием внутренних ресурсов компании, рассказал о сложности современной ИТ инфраструктуры, наполнением которой выступают виртуализация, контейнеризация, онлайн-платежи, удаленная работа, интернет вещей, облачные технологии, BYOD. Объяснил, что ситуация усложняется ростом числа киберугроз: АРТ-группировки (от английского Advanced Persistent Threat, устойчивые целевые угрозы), вирусы-шифровальщики, хактивисты (разрушающие инфраструктуру по политическим соображениям), доступность исходного кода и инструментов для взлома, доступность знаний и использование ИИ в атаках.

Дмитрий Овчинников напомнил, что существуют три составляющих ИБ: технологии, люди и процессы, обеспечить которые в одной компании на высоком уровне бывает непросто. Консалтинг позволяет провести для конкретной компании аудит уровня ИБ в целом.

«Основное преимущество аудита в том, что работа с информационными системами производится максимально бережно и корректно, заказчик всегда может быть спокоен, что его бизнес-процессы не будут нарушены. Кроме того, как результат такого аудита, заказчик получает отчет, по которому он дальше может проводить модернизацию своей инфраструктуры или менять бизнес-процессы», — отмечает Дмитрий Овчинников.

Также компания-аудитор может предложить аудит защищенности инфраструктуры при помощи проведения тестирования на проникновение, предложить услуги по расследованию инцидентов, проактивного поиска угроз или анализу вредоносного кода — по причине того, что такие услуги требуются редко, найм постоянного сотрудника для этих целей обойдется значительно дороже, чем разовое обращение к специалистам.

В конце своего выступления спикер подытожил, что информационная безопасность компании — это не состояние, а процесс, который требует постоянного контроля и улучшения.

Экспертиза uFactor

Директор UserGate uFactor Дмитрий Шулинин рассказал об экспертизе продуктов ИБ: о наборах сигнатур и правил в направлениях NGFW, SIEM и WAF.

«На данный момент NGFW умеет распознавать более 1900 сетевых приложений, более 11000 сигнатур знает наша СОВа, в продукте UserGate SIEM на данный момент есть уже больше 1100 правил и более 8000 правил для продукта WAF», — поделился статистикой Дмитрий Шулинин.

Директор UserGate uFactor Дмитрий Шулинин

Фото: Елизавета Клейн / ICT-Online.ru

Также он рассказал о жизненном цикле процесса разработки экспертизы: он начинается с формирования запроса, который может поступить от клиентов или сформироваться внутри компании. Дальше процесс подвергается оценке приоритета по собственной методике UserGate. Потом начинается стендирование, в рамках которого в лаборатории разворачивается необходимая инфраструктура: атакующего, атакуемая и средство защиты, для которого будет разрабатываться экземпляр экспертизы. Успешным завершением данного этапа считается успешное проведение атаки, то есть подтверждение того, что атаку можно смоделировать и повторить.

После этого начинается этап сбора артефактов, отличающийся от стендирования тем, что в момент проведения атаки выполняется запись артефактов: запись трафика, запись журналов событий, сбор любых других артефактов, которые могут помочь в разработке сигнатуры. После того, как сбор артефактов завершён, они передаются на этап разработки и тестирования. В рамках этого этапа специалисты пишут сигнатуру, пишут экземпляр экспертизы, загружают его на средства защиты и еще раз проводят атаку. Если этап проведен успешно, атакуемой системе в лаборатории не был нанесен ущерб, а средство защиты с загруженной сигнатурой создало сообщение о том, что сигнатура сработала и атака была заблокирована.

«После того, как сигнатура разработана и проведено первичное тестирование, мы переходим к этапу фильтрации. Для фильтрации ложноположительных срабатываний мы используем наборы трафика, так называемый Enterprise Mix, который прогоняется через средства защиты, а специалисты вычищают все срабатывания сигнатуры, которые были ложноположительными. Вот этот набор трафика Enterprise Mix являет собой подобие трафика внутренней сети усредненной компании. После того, как этап фильтрации закончен, сигнатура попадает в пакет обновления и становится доступной всем нашим клиентам через стандартную процедуру обновления», — рассказал о тонкостях разработки Дмитрий Шулинин.

Антибаттл: SOC внутри компании или на аутсорсе

Завершилось мероприятие пленарной сессией, которая прошла в формате антибаттла. Эксперты по безопасности различных компаний зарабатывали очки в виде бумажных платочков для вытирания слез, рассказывая о горестях той или иной стороны. Перед зрителями выступали операционный директор АО НТЦ РОСА Олег Бакшинский, независимый эксперт по кибербезопасности Александр Лимонов, независимый эксперт по кибербезопасности Дмитрий Ли, руководитель SOC ООО «Русагро тех» Вера Орлова и руководитель центра мониторинга информационной безопасности Wildberries&Russ Иван Дьячков.

Участники пленарной сессии в формате антибаттла

Фото: Елизавета Клейн / ICT-Online.ru

Так, основной болью внутреннего центра SOC стала, по мнению спикеров, дорогая стоимость нужных специалистов, а также тот факт, что любое изменение требует перестройки уже сформированной структуры. Особенно болезненным для руководителя SOC становится приход в компанию, где требуется замена устаревшей инфраструктуры с сохранением данных — это порождает ошибки при переезде и временные излишки в аппаратной части.

Для тех, кто прибегает к внешним услугам, сложность возникает, когда появляется необходимость обратиться к экспертам с нестандартными проблемами, некой кастомизацией — «наказать» партнера даже при выходе за рамки SLA практически невозможно. Кроме того, при заказе сторонней экспертизы нет четкого понимания, специалист какого уровня выполняет поставленные задачи — все общение происходит через менеджера, а за кадром могут оставаться стажирующиеся студенты.

Следующий вопрос был о совокупной стоимости владения SOC на аутсорсе и внутри.

SOC на аутсорсе позволяет легче обосновать топ-менеджменту стоимость услуги на старте, однако в какой-то момент эта стоимость приближается к стоимости владения собственным SOC, оптимизировать ее невозможно, как и переехать в моменте. При этом повышение стоимости может зависеть просто от смены политики компании, а цены на услуги зачастую непрозрачны — могут возникнуть скрытые доплаты за уровень квалификации менеджера или за дополнительные доступы к платформе.

На это руководители внутренних SOC ответили, что планирование бюджета также зачастую подводит — недонастройки в логировании могут привести к необходимости более широкой «раскатки», это дает выход за количество лицензий и приводит к существенному повышению стоимости. Также непредвиденно растут расходы на технические мощности — по словам Ивана Дьячкова, SOC является в этом смысле одним из самых прожорливых ИБ-юнитов. Еще одна статья расходов — специалисты, которых необходимо постоянно учить, премировать и дополнительно мотивировать, поскольку их постоянно пытаются переманить в другие компании, а новых специалистов найти крайне сложно.

Поговорили также о наборе и удержании кадров. С точки зрения внутреннего SOC, новые направления требуют максимальной экспертизы — специалист должен иметь все необходимые компетенции, чтобы не только понимать в вопросе, но и быть способным нанять и проинтервьюировать необходимых ему сотрудников. В качестве удержания сотрудников хорошо работает дополнительное обучение, позволяющее сократить эмоциональное выгорание — так, в некоторых компаниях сработал эксперимент, когда специалисты полдня занимались мониторингом инцидентов, а вторые полдня — другими обязанностями, это позволило снизить замыленность взгляда и увеличить возможности самовыражения.

Что касается аутсорса — главная проблема в том, что персонал подчиняется другой структуре, и нет рычагов влияния — невозможно уволить пропустивших инцидент сотрудников, и даже нет механизма покрытия убытков в случае инцидента — размеры предусмотренных штрафов существенно меньше. Кроме того, когда речь идет о второй и третьей линии реагирования — здесь в принципе невозможен аутстаф, и все равно речь идет о найме собственных сотрудников, а руководителю бизнеса сложно объяснить, что при аутсорсе все равно требуются люди в команду.

В вопросах ответственности мнения практически не разделились: с обеих сторон уверены, что ответственность лежит только на бизнесе, чей бы SOC ни был, свой или на аутсорсе. При этом по факту, влиять на что-то сложно при любом раскладе: любой сторонний аутсорс необходимо дорабатывать до требований заказчика годами, в то же время внутренний, хотя и может быть адресатом для претензий, зачастую тратит много сил и времени для расследований инцидентов, которые фактически происходили на стороне контрагентов, или получает нечеткие указания в области того, что требует контроля, а что нет — зачастую в компаниях происходят злоупотребления в области зон ответственности.

С точки зрения глубины понимания бизнеса, представители инхаус SOC уверены: чем больше инфраструктура, тем больше систем и тем сложнее бизнес-логика. Когда происходит инцидент, часто даже владельцы систем сами не знают, как они работают. Досконально знать всю инфраструктуру можно только тогда, когда она маленькая, либо имеются источники знаний, из которых можно получить информацию.

Что касается аутсорса — зачастую при смене персонала в компании, предоставляющей услуги, приходится заново объяснять, о чем были предыдущие договоренности, а иногда незапланированные изменения происходят при смене шаблонов у партнера или окончании некоего периода — года или квартала. При этом заинтересованность у партнеров в вашем бизнесе существенно меньше, чем у внутреннего SOC.

Завершая сессию, команда UserGate напомнила, что готова предоставить лучших специалистов для консалтинга в данном направлении.

Свежее по теме

Интересные ссылки

- Группа «Акрон» провела цифровую трансформацию и усилила ИБ

- UserGate поддержал всероссийские студенческие киберучения «Кибер-2025»

- Эксперт Иван Рябов: критическая RCE-уязвимость в Flowise позволяет записывать файлы куда угодно и выполнять команды хакеров

- «Газинформсервис» присоединился к Ассоциации российских разработчиков ПО «Отечественный софт»

- ГК InfoWatch – лауреат конкурса «Успешный патент»